Waarom is WiFi Beveiliging nodig?

Laten we beginnen met het feit dat het meerendeel van de bevolking minstens 1 of meer zogenaamde WiFi Access Point (WiFi Toegangspunt) in huis heeft en deze actief heeft of het nu gebruikt wordt of niet.

Een WiFi Access Point (of kort: een AP) is een apparaat of toestel welke het mogelijk maakt om via WiFi verbinding op te bouwen met jouw thuis netwerk, m.b.v. draadloze WiFi standaard signalen. Hierdoor kun je dan draadloos contact maken met b.v. het Internet.

Aangezien de meeste Access Points een bereik hebben van ongeveer 300 meters, is het niet onaannemelijk dat jouw buren het signaal ook kunnen “zien” op hun computer(s). Erger nog: iemand die jouw huis passeert kan het signaal vaak ook oppikken (zie ook: Wardriving en PiggyBacking).

Mocht jouw WiFi beveiliging dan niet aanstaan, dan kunnen de buren en passanten dus jouw Internet gebruiken …

Een paar belangrijke punten hierbij:

- Deze gebruikers vertragen jouw Internet zonder jouw toestemming,

- Gegevens op jouw computer(s) kunnen ongewenst benaderd, gekopieerd en zelfs vernietigd worden,

- Deze mensen kunnen jouw Internet dus ook voor illegale praktijken misbruiken.

Het reduceren van jouw Internet snelheid is natuurlijk niet leuk, maar het benaderen van jouw privé gegevens is helemaal uit den boze. Alsof dat nog niet erg genoeg was, kan het misbruiken van jouw WiFi voor illegale praktijken nog veel grotere problemen zorgen …

Bij illegale praktijken gaat namelijk een onderzoeker kijken van welk IP adres de activiteiten stammen, en drie keer raden bij wie ze dan aankloppen. Juist: bij jou!

Als dat nog niet erg genoeg was, dan hebben we nog de zogenaamde Copyright Trolls (smerige advocaten die je intimideren en je bedreigen en niet stoppen tot je voor de rechter staat of het “losgeld” betaald hebt, op basis van bewijs die niet eens 100% aantoonbaar is).

Nu is de legaliteit van het misbruiken van iemand zijn of haar WiFi zonder toestemming is verschillend per land en recentelijk ook nog wel een beetje in beweging. Zie hiervoor ook het Wiki artikel: Legality of PiggyBacking.

Vanuit een ethisch standpunt ben ik van mening dat iemand geen recht heeft op toegang tot jouw Wifi – het is voor mij hetzelfde als inbreken in een huis. Het is gewoon FOUT e mag niet getolereerd worden.

Echter, als WiFi bezitter draag je misschien zelf ook een beetje verantwoordelijkheid. Net als je de deur thuis opslot doet, moet je ook zorg dragen dat jouw WiFi op slot staat voor derden. Ik vindt het wel ziek en zielig dat het nodig is, maar sommige mensen begrijpen nog steeds niet zo goed wat wel en wat niet van hun is, en dat is de wereld waarin we leven.

WiFi beveiliging (encryptie) is hierbij dus te vergelijken met het slot op de voordeur van jouw huis.

Encryptie voor WiFi Beveiliging

De meeste moderne routers en/of modems, welke WiFi bieden, hebben minstens 1 variant voor WiFi beveiliging aanboord in de vorm van WiFi Encryptie.

De beschikbare standaarden kunnen verwarrend zijn, zeker als je er weinig kaas van hebt gegeten, dus hieronder een korte toelichting op de beschikbare standaarden WEP, WPA en WPA2 (op het moment dat ik dit artikel schrijf).

WiFi Alliantie logo

Sinds het einde van de 90’er jaren heeft zich veel voor gedaan in de wereld van WiFi Beveiliging en de gebruikte EnCryptie standaaden, en met goede redenen.

WEP (Wired Equivalent Privacy)

WEP is een van de oudste varianten en een van de meest gebruikte standaarden voor encryptie t.b.v. WiFi beveiliging. Dit wil echter niet zeggen dat dit de beste keuze is, maar om compatibel te blijven met verouderde apparatuur, en door luiheid en onwetendheid wordt dit nog steeds te vaak gebruikt.

Door uitvoer beperking van de Amerikaanse overheid, m.b.t. encryptie methoden, was de oorspronkelijke versleutelings “key” slechts 64 bit key, wat relatief eenvoudig te kraken blijkt. Nadat de Amerikaanse overheid de beperkingen versoepelde verscheen de 128-bit encryptie en zelfs nu 256-bit encryptie bestaat blijft 128-bit de meest gebruikte voor WEP.

Ondanks de versleuteling blijkt WEP erg eenvoudig te kraken, er zijn legio programma’s die dit voor je kunnen doe, en ze zijn gratis beschikbaar. Hierdoor heeft de WiFi alliantie de WEP standaard in 2004 met pensioen gestuurd.

WEP wordt NIET AANBEVOLEN!

Mocht jouw WiFi apparatuur de nieuwere standaarden (WPA2) niet ondersteunen dan raad ik stekt aan om de firmware een update te geven indien die beschikbaar is. Mocht dit niet het geval zijn, dan is het vervangen van router of modem raadzaam.

Merk op dat apparatuur ontworpen voor WEP vaak niet overweg kan, op hardware basis, met de nieuwere WPA2 standaarden.

WPA (WiFi Protected Access)

In 2003 werd de nieuwe WPA , als antwoord op de falende WEP standaard.

De meest gebruikte configuratie is WPA-PSK (Pre Shared Key) waarbij de key of sleutel 256-bit is, een significante verbetering over de oude 64- en 128-bit key of sleutel die we in WEP zagen.

Een andere verbetering was het gebruik van TKIP (Temporal Key Integrity Protocol) een systeem welke per verzonden pakketje de integriteit controleerd. Men stelt dat TKIP instaat is de oudere WEP hardware te kunnen gebruiken.

Later werd TKIP vervangen door AES (Advanced Encryption Standard), welke betere bescherming biedt maar wel speciale hardware hiervoor nodig heeft (Zie ook: Het verschil tussen TKIP en AES).

Voor ons gewone gebruikers: AES is is de aanbevolen methode.

WPA is echter ook niet perfect, en hoewel het moeilijker te hacken is, is het toch kwetsbaar. In tegenstelling tot WEP, waarbij het algoritme zelf aangevallen kan worden, wordt bij WPA de zogenaamde WPS (WiFi Protected Setup) functie aangevallen. Je herkend WPS door de WPS of SETUP knop op een router of modem.

WPA-AES is alleen aan te raden wanneer WPA2 niet beschikbaar is.

WPA2 (WiFi Protected Access 2)

Sinds 2006 vervangt WPA2 de WPA standaar met als hoofdverschillen het verplichte gebruik van AES en de introductie van CCMP (Counter Mode Cipher Block Chaining Message Authentication Code Protocol) als vervanger voor TKIP.

Merk op : TKIP bestaat nog steeds bij WPA2 WiFi Encryptie als backup voor apparaten die alleen maar WPA ondersteunen.

WPA2 is de aanbevolen optie.

Ben er je wel van bewust dus dat ook WPA2 z’n beprekingen heeft, maar op het moment dat ik dit artikel schrijf (2015) is dit de beste optie voor WiFi beveiliging.

WPA Personal versus WPA Enterprise WiFi Beveiliging

Wanneer je rond kijkt in de instellingen van jouw modem of router dan zul je soms tegen zogenaamde “Personal” en “Enterprise” WiFi encryptie varianten aanlopen. Een beetje verwarrend en ik moet toegeven dat ik ook Google even moest raadplegen voor het e.e.a duidelijkwerd.

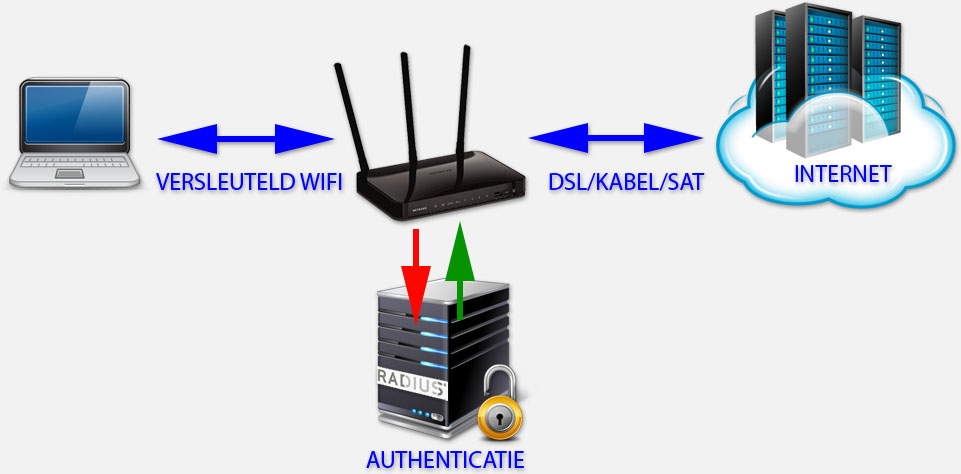

De “Personal” versie is dus duidelijk voor thuis gebruik gedacht, waarbij geen extra zaken opgezet hoeven te worden en de router de authenticatie afhandelt.

WiFi Beveiliging – De “Personal” versie waarbij de router authenticatie afhandelt

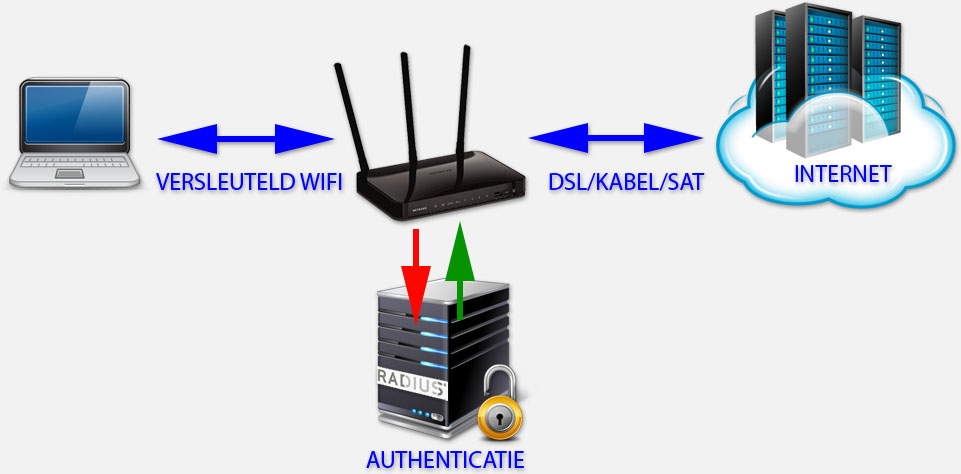

De “Enterprise” versie gooit er nog wat extra’s bovenop door een zogenaamde Radius server, welke de authenticatie (inloggen) afhandelt. Deze methode is complexer en echt gedacht voor zakelijke toepassingen van WiFi. Mocht je een Radius server hebben (b.v. een QNAP kan dit voor je doen) dan kun je dit natuurlijk thuis gebruiken, maar of dat nou echt nodig is … het e.e.a. wordt er wel wat gecompliceerder door.

WiFi Beveiliging – De “Enterprise” versie waarbij een Radius Server authenticatie afhandelt

Randschikking van WiFi Beveiliging encryptie

Hieronder een lijst met de voorkeur volgorde:

- WPA2 (heeft AES inbegrepen)

- WPA + AES

- WPA + TKIP/AES (TKIP voor het geval AES niet beschikbaar is)

- WPA + TKIP

- WEP

- Encryptie UIT / Geen beveiliging

Gevoel van zekerheid …

Hieronder een paar zaken om in de gaten te houden, al is het maar om een vals gevoel van zekerheid te voorkomen …

Vuist regels voor goede beveiliging …

Belangrijkste aspect voor goede WiFi beveiliging:

– Goed Encryptie Algoritme (WPA2)

– Sterk (lang) Wachtwoord

Wat kan bijdragen maar wat geen garantie geeft:

– Mac Address Filtering

– WiFi beschikbaarheidstijden instellen

Wat waarschijnlijk niet helpt:

– Uitzetten van DHCP

– Verbergen van SSID

– Vergenoeg van de weg zitten

Sterk wachtwoord en geschikte encryptie …

Het allerbelangrijkste van een goede WiFi beveiliging is wel het gebruik van de beste encryptie methode (WPA2) gevolgd door een sterk wachtwoord. Vergeet niet dat WEP (de oudste standaard) ook versleuteld maar NIET als veilig wordt gezien.

Een sterk wachtwoord is zker een MUST. Gebruik geen wachtwoorden die makkelijk te raden zijn of erg kort zijn. Combineer hoofdletters, kleine letters, speciale tekens en nummers. Maar wat ook belangrijk is: zorg ervoor dat het wachtwoord vooral LANG is. Langere wachtwoorden zijn moeilijker te kraken … en de meeste moderne routers en modems ondersteunen wachtwoorden tot 63 tekens, … gebruik die dus. Je kunt overigens ook een makkelijk te onthouden zin gebruiken.

Tip die misschien niet de beste is, en zeker niet gebruikt mag worden als een router publiekelijk toegankelijk is, is het wachtwoord op een Post-It zetten en onder de router/modem te plakken.

SSID verbergen (Hide) kan alles erger maken …

De SSID, ook wel gezien als de “naam” van jouw WiFi, kan op de meeste modems en routers “verborgen” (hidden) worden. Je zou denken dat dit het moeilijker maakt om jouw netwerk te vinden, tot je bedenkt dat bijvoorbeeld Windows computers herhaaldelijk deze naam blijft uitzenden tot het jouw WiFi vindt. Onder Windows een bekend probleem, ik weet alleen niet of dit beperkt is tot Windows en of systemen zoals jouw mobiele telefoon, Linux en MacOS X ook dit soort zaken doen.

Helpt het uitzetten van DHCP …?

Lekker onderwerp voor discussie,…

Een groep zegt dat het uitzetten van DHCP niet aan te raden is omdat het beheer van het netwerk hierdoor onnodig moeilijk wordt en dat men met wat proberen al snel een IP adres kan toewijzen aan een PC zodat toegang gewoon werkt.

Voorstanders beweren weer dat dit niet het geval is en dat een vast IP adres (in tegenstelling tot een dynamisch IP adres bij DHCP) zelf een netwerk vlotter maakt. Dat laatste, een vast IP toewijzen aan een computer of apparaat, kan overigens inde meeste router en modems geregeld worden..

Uiteindelijk is het aan jou wat je het beste en makkelijkste vindt. Persoonlijk denk ik dat geen van tweeën beter of slechter is.

MAC address filtering kan helpen …

Mac Address Filtering of te wel het filteren van MAC adressen, kan helpen, maar biedt uiteraard geen garanties.

Elke NIC (Network Interface Controller of te wel Netwerkkaart of aansluiting) heeft een uniek nummer, ook wel MAC adres genoemd (Media Access Control Address). De meeste modems en routers bieden de optie om MAC adressen te blokeren, of een lijst in te voeren met die MAC adressen die toegestaan zijn.

Dit is wat bewerkelijk, maar het kan helpen.

Bedenk wel dat mensen met de juiste hulpmiddelen een MAC adres op kunnen pikken en de NIC van hun computer dit MAC adres kunnen geven en dus meteen toegang tot het netwerk verschaffen. Niet een alledaags klusje, maar wel mogelijk.

Ik zit vergenoeg van d e weg, dus ik zit wel veilig …

Uit persoonlijke ervaringen: Niet het geval dus.

Mijn oprit is 900 meter lang, dus beduidend minder dan het WiFi bereik van 100 meter … en dus zou je kunnen stellen dat toch niemand bij mijn WiFI kan. Nou dat is dus niet zo. Mensen zijn tegenwoordig brutaal genoeg om jouw oprit op te gaan als je niet thuis bent, en kunnen dan dus wel toegang krijgen tot jouw WiFi.

WiFi beschikbaarheidsrooster

Een aantal routers biedt deze optie: een rooster opstellen wanneer WiFi wel of niet beschikbaar is.

Bijvoorbeeld:

Ik werk van 8:00 to 17:00, en ik slaap gegarandeerd tussen 2:00 en 7:00.

In die uren kan ik dus WiFi gewoon uitzetten, ik ben er toch niet om het te gebruiken.

Let wel op dat met een toenemende thuis automatisering, digitale thermostaten en bewakingscamera’s, een dergelijke oplossing de werking van dit soort apparaten kan verstoren of beperken.

Reacties

Er zijn 2 reacties welke je hieronder kunt lezen.

Je kunt jouw eigen opmerkingen plaatsen m.b.v. dit formulier, of een reactie op een bestaande opmerking plaatsen door op de "Beantwoorden" knop te klikken.

Waarom WiFi als ik via mijn telefoon op internet kan inloggen en zoeken terwijl WiFi is uitgeschakeld?

lapre

Hoi Lapre,

ik weet niet precies wat je bedoelt ..? (sorry)

hans